Ya es conocido por la mayoría de los consumidores. Las grandes campañas de promoción y descuento que realizan los comercios en el denominado Black Friday, que se celebra el viernes después del Día de Acción de Gracias en Estados Unidos y su día hermano, el Ciber Monday (lunes siguiente).

Con el paso de los años las ofertas que antes se daban en comercios físicos se han ido trasladando al mundo online, hasta el punto que hoy en día no hay comercio de cierto tamaño que no use todas sus herramientas online para promocionar sus ofertas, teniendo a una gran cantidad de consumidores pendientes de recibir y aprovecharse de esas ofertas.

Esto no ha pasado desapercibido para los ciberdelincuentes que hacen uso intensivo de estos eventos para engañar a los usuarios mediante diversos ataques. Y no solo aumentan con el Black Friday, sino que en realidad aumentan durante todo el periodo navideño. La mayor sensibilidad del público en general a ofertas y posibles chollos aumenta la vulnerabilidad de estos a abrir ficheros adjuntos en correos electrónicos y visitar enlaces que pueden ser maliciosos.

Los principales objetivos de estas campañas de engaño aprovechando el Black Frida, Cyber Monday, y en general toda la navidad, se pueden resumir en dos:

- Robar datos de tarjetas de crédito y usuarios/contraseñas, intentando engañar al usuario para que visite sitios web fraudulentos, que o bien se hacen pasar por tiendas de reconocido prestigio o bien por cualquier tienda online muy vistosa con ofertas chollo. Estos ataques se conocen como Phishing.

- Usar el gancho de Black Friday para que el usuario pinche en un enlace, o abra un fichero adjunto en un correo. Al abrir la página web o el fichero, aparentemente inocuo, esta aprovecha las vulnerabilidades del navegador o el sistema operativo para infectar el equipo del usuario (ya sea un PC o un movil / tablet). Una vez que el usuario está infectado, sin que este lo sepa, el atacante toma control del equipo para robar usuarios, contraseñas y cualquier información de valor que tenga el usuario, actual o futura. También pueden usar el equipo de la víctima para hacer ataques silenciosos a otros sitios. Estos ataques convierten al usuario infectado en lo que se denomina como “zombie”.

En resumen, el objetivo final de estos ataques es ENGAÑAR al usuario para que haga algo, como abrir un enlace web, o abrir un fichero adjunto a un correo electrónico y con esto conseguir su meta final de infectar o robar al usuario.

Las técnicas que usan son de lo más diversas, siendo las más habituales las siguientes:

- Envío de correos electrónicos con ofertas totalmente increíbles, y que llevan al usuario a pinchar en el enlace incluido o abrir fichero adjunto. Estos son fácilmente detectables por lo “increíble” de la oferta, lo cual debe hacer sospechar al usuario.

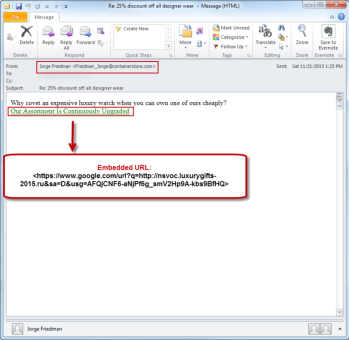

- Envío de correos pero con ofertas más realistas, que aun así supongan un ahorro frente al precio normal. Suelen usarse como gancho productos como teléfonos de alta gama, ordenadores portátiles, televisores, etc. Son más difíciles de detectar por el contenido ya que suelen ser más realistas.

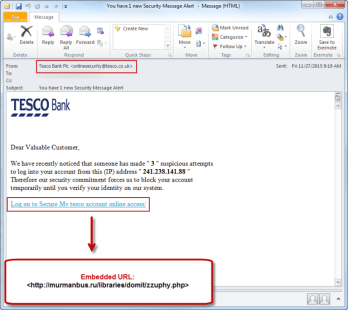

- Dentro de los correos electrónicos, a veces clonados de correos originales de una tienda real con ofertas auténticas, lo que hacen los atacantes es enmascarar la URL (dirección web) de phishing dentro de una dirección para mostrar correcta. Es decir, a simple vista se ve un correo auténtico, de una tienda real con ofertas reales, mostrando que para acceder a la oferta pinches “aquí” o una url tipo http://www.tienda-autentica.com pero que al pinchar lleva al usuario a otra web totalmente diferente que simula ser la original.

- Mensajes en redes sociales mostrando una oferta irresistible, y casi siempre un enlace de tipo corto (ej, bit.ly/ahKj1o), que al pincharlo redireccionan a una web falsa emulando a la original.

- Mensajes SMS, o de Whatsapp. Desconfía de todo lo que venga de desconocidos, y también mucho cuidado de los que en vez de aparecer un numero de teléfono como remitente aparece un nombre. Aunque pueden ser legítimos, también es usada esta técnica por los Ciberdelicuentes habitualmente.

Por tanto, dado que con seguridad los ciberdelincuentes lanzarán campañas masivas de fraude, se recomienda aplicar la máxima precaución antes de lanzarse por cualquier oferta irresistible.

A modo de protegernos de la forma más efectiva se recomienda seguir los siguientes consejos:

- Sospechar de inmediato de ofertas demasiado increíbles.

- Sospechar de correos electrónicos que no estén correctamente escritos en Español. Es habitual que los atacantes no sean nativos en lengua Española, y usen traductores automáticos.

- Mucho cuidado con la tarjeta de crédito. No la usases en sitios que no te transmitan la máxima confianza.

- No accedas a webs de ofertas pinchando en los enlaces de los mensajes. Escribe la dirección del comercio directamente. Un truco habitual de los Ciberdelicuentes es cambiar alguna letra en el nombre del dominio. Por ejemplo, es bastante habitual cambiar letras como la «i» por «l» (ele) o 1 por «l» (ele). O «m» por «n». Ej: «tu-tienda-de-compra-online.com» se convierte en «tu-tlenda-de-conpra-online.com».

- También mucho cuidado con los ficheros adjuntos. No abrir ninguno si no confiamos plenamente en el remitente y además estábamos esperando ese fichero.

- Mantén tu antivirus y sistema operativo actualizados, y muy especialmente el navegador web.

- En dispositivos móviles usa solo aplicaciones descargadas de Apple Store o Google Play (los markets oficiales). No uses nunca aplicaciones piratas o de markets alternativos, ya que en un altísimo porcentaje de casos contienen Virus y Malware en general.

Y recuerda que la mejor protección frente a las súper-gangas trampas es el viejo refrán Español: «Nadie da duros a cuatro pesetas».