Octubre de 2013 marcó un punto de inflexión en lo que se refiere a fugas de información. Ese mes, Adobe sufrió una brecha de seguridad en la que más de 150 millones de registros de usuarios fueron publicados en la red. De la misma forma, en diciembre de ese mismo año se filtró la información personal de más de 70 millones de clientes de la empresa norteamericana Target, lo que motivó la movilización de recursos en ciberseguridad por valor de cinco millones de dólares. Estos incidentes sentaron las bases de lo que hemos estado viviendo en 2015 y, especialmente, en 2016.

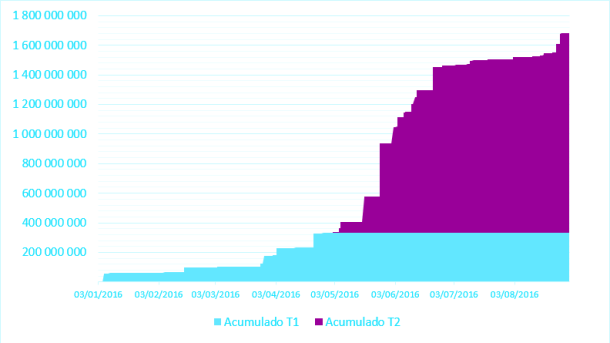

Según un informe publicado recientemente por ElevenPaths, la unidad de ciberseguridad de Telefónica, si durante el primer cuatrimestre de 2016 el repunte de grandes de bases de datos filtradas ya había sido significativo, la publicación sistemática de incidentes a lo largo del segundo no solamente se ha mantenido sino que se ha multiplicado el número de credenciales expuestas en internet.

Tipos de plataformas afectadas

Son muchos los sectores que han sido objeto de incidentes de ciberseguridad vinculados a la filtración de grandes bases de datos. Sin embargo, una parte muy importante ha estado vinculado al sector sanitario, seguido por el del entretenimiento, las redes sociales y el gubernamental. En este sentido, en dicho informe se confirma que si hubiera que establecer las características del incidente promedio vinculado a la exfiltración de datos durante estos meses, este se correspondería con un incidente de carácter cibercriminal vinculado al sector sanitario de Estados Unidos.

Por otro lado, si atendemos a cuáles han sido los autores más prolíficos en este período, la referencia es Peace o peaceofmind. Esta ciberidentidad se ha consolidado en los mercados underground destinados a la compra-venta de bases de datos. Pero no ha sido la única. Otros autores que también han cobrado protagonismo han sido SonnySpooks, 0x2Taylor, Ghost Squad Hackers o bRpsd.

Naturaleza de la información filtrada

La información de mayor interés para los ciberdelincuentes es aquella que ofrece la posibilidad de explotarla de forma inmediata, por lo que vendrá marcada por el perfil del sitio afectado, la naturaleza de la información de los usuarios que ha sido almacenada, así como las medidas de seguridad implementadas por cada plataforma.

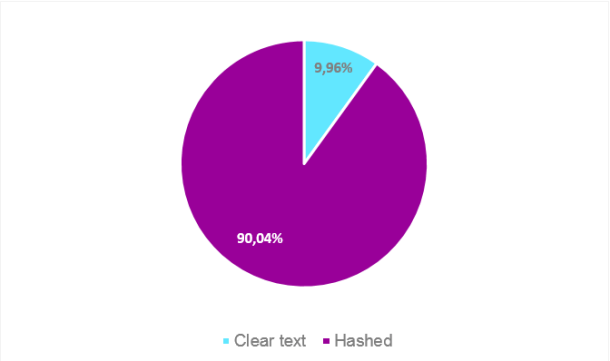

En este sentido, si se comparan los resultados con los del primer cuatrimestre de 2016, se ha observado que una parte significativa de las bases de datos filtradas ha expuesto contraseñas hasheadas en sus diferentes formatos. Sin embargo, pese a que la relación entre el número de incidentes en las que se filtraron contraseñas en texto claro con respecto a aquellas en las que estaban hasheadas es prácticamente de 2 a 1, se ha podido confirmar que el volumen de credenciales hasheadas es muy superior al de contraseñas en claro. Esto se debe principalmente al gran volumen de fugas procedentes de dominios de alto perfil como Myspace, Linkedin o Dropbox.

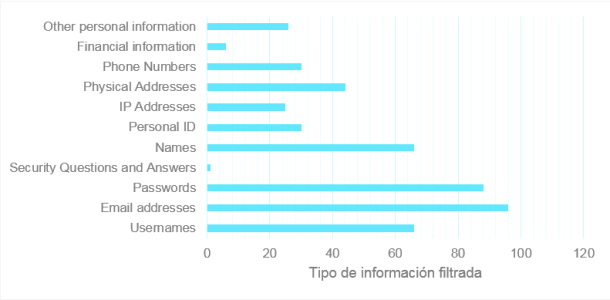

Asimismo, entre el tipo de información más repetido que se ha identificado son los correos electrónicos, las passwords (tanto en texto plano como hasheadas) y los aliases y nombres completos. Sin embargo, siguen siendo numerosas las filtraciones en las que también se pueden asociar los perfiles a direcciones postales, direcciones IP y números de teléfono lo que da una idea de la concreción del perfilado que se podría llevar a cabo de cada uno de los usuarios.

Recomendaciones

La información obtenida de estos incidentes puede ser utilizada para materializar otro tipo de ataques más allá de que cada servicio haya reseteado o no la contraseña. Desde el punto de vista de un atacante, contar con acceso a información personal es un elemento que puede ser explotado en diferentes formas de extorsión como ya fueron utilizadas las plataformas de sitios de citas. De forma similar, la información también puede servir para configurar ataques dirigidos con mayores probabilidades de éxito utilizando aquellos detalles recuperados a partir de fugas de información que exponen datos personales.

De cara a minimizar dicho riesgo, se debe evitar la reutilización de contraseñas cambiándolas periódicamente. De la misma manera, se aconseja la utilización de gestores de contraseñas que se encarguen de generar versiones complejas de estas donde el usuario solamente necesitará recordar una única password. Además, es preferible que en aquellas plataformas que así lo permitan se utilicen los sistemas de autenticación en dos pasos como medida de seguridad adicional que protegerá al usuario frente a intentos de conexión no autorizados.