Las cifras de 2016 sobre el número de infecciones por ransomware son alarmantes. Se estima que la frecuencia de infección de este tipo de malware destinado a impedir a los usuarios a acceder a su información es de una cada 40 segundos. Sin embargo, la aparición de tantos tipos de familias ha dado lugar a que en ocasiones se hayan podido identificar versiones no del todo profesionalizadas.

Esto es lo que ha ocurrido con el ransomware denominado Popcorn Time. Después de que la semana pasada MalwareHunterTeam publicara el descubrimiento de este nuevo ransomware, analistas de ElevenPaths, la unidad de ciberseguridad de Telefónica, descargaron y analizaron nuevas versiones de éste hasta llegar a identificar ciertos descuidos por parte de los desarrolladores del malware.

Un ransomware con una visión de extorsión piramidal

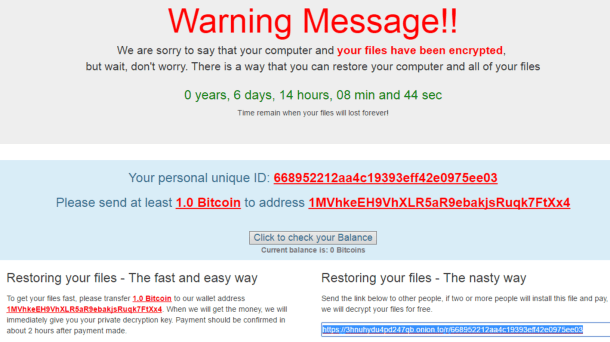

Este ransomware utiliza un nuevo sistema para aumentar el número de infecciones convirtiendo a las víctimas en atacantes. A cualquier usuario infectado por el malware Popcorn Time (cuyo nombre es heredado de la aplicación para la visualización de películas en streaming) se le ofrece la posibilidad de desbloquear sus archivos con el pago generalmente de un bitcoin. La novedad es que también existe una segunda opción descrita por los desarrolladores como «the nasty way» (modo sucio, en español) que consiste en que el usuario forme parte de la infección ofreciéndole la posibilidad de descifrar sus ficheros de forma gratuita si consigue infectar y que paguen otras dos personas más.

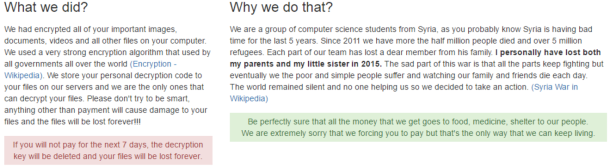

Otra particularidad de este ransomware es su intención de apelar al corazón de los afectados. Los autores se hacen pasar por estudiantes de informática en Siria y explican que han tomado la determinación de realizar esta acción porque nadie les ayuda. En concreto, el escritor del comunicado comenta que debido a la guerra «él personalmente ha perdido a sus padres y a su hermana pequeña en 2016».

Sin embargo, aunque aparentemente ha sido desarrollado de forma ingeniosa, no sigue el patrón habitual del ransomware profesional. Analistas de ElevenPaths han descubierto el método utilizado para la generación de las claves de cifrado utilizadas por cada muestra para secuestrar los ficheros. De hecho, se han identificado versiones anteriores en las que las contraseñas eran “123456”.

¿Qué hacer si te ves afectado por un ransomware?

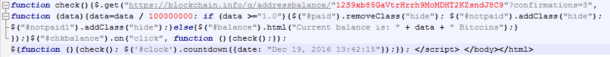

Tenga en cuenta que pagar el rescate no es garantía de nada. No hay manera de saber si el ciberdelincuente cumplirá su parte del trato, así como tampoco de si el equipo infectado mostrará en un futuro alguna actividad sospechosa. De hecho, tal y como se encuentra el código HTML, el malware nunca llega a realizar la validación del pago correctamente, se desconoce si es por un error en la implementación o porque constituye parte del engaño.

Y, por supuesto, no lo distribuya y menos aún mediante el método «the nasty way». Los analistas tras analizar el código observaron que no contiene ninguna instrucción que compruebe las futuras infecciones de forma automática por lo que existe una alta probabilidad de que se trate de un simple bulo para propagar el malware.

Recuerde siempre la siguiente máxima: ¡El sentido común es nuestro amigo en internet! Si se ha visto afectado, denúncielo a las Fuerzas y Cuerpos de Seguridad, igual que si se tratara de un delito ocurrido en el mundo físico.