Poco antes de las cinco de la tarde, como todos los viernes tras finalizar la jornada laboral, los trabajadores subían al tren pensando que sería un viaje como otro cualquiera. Sin embargo, pronto se darían cuenta de que iba a ser uno de los más aburridos que recordaran. Twitter, Spotify y Netflix, entre otros servicios, no funcionaban y no se sabía muy bien porqué. Horas después, Dyn, una de las empresas que da soporte a muchos de estos servicios, informaba que estaba siendo objetivo de un ataque DDoS masivo a su infraestructura DNS.

¿Qué son los DNS?

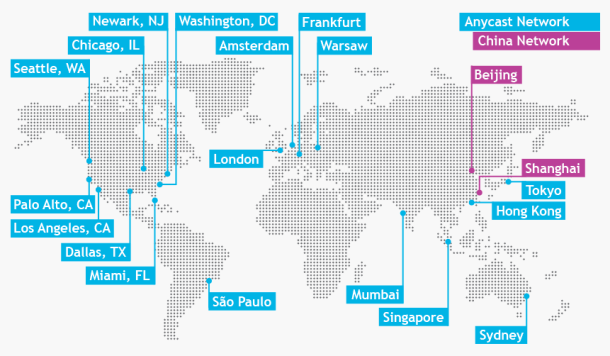

El sistema de nombres de dominio (DNS, por sus siglas en inglés) es una pieza clave de Internet ya que su función principal consiste en asignar nombres de dominio a direcciones IP, es decir, es el que nos permite acceder a un servicio sin la necesidad de recordar su dirección IP. Por ello, un ataque DDoS dirigido contra el DNS con el objetivo de saturarlo con tráfico no deseado impediría resolver los nombres de dominio y conectar a los usuarios con las plataformas deseadas. En este caso, a pesar de disponer de una infraestructura de DNS robusta y distribuida, Dyn no fue capaz de soportar el ataque procedente de cerca de 10 millones de direcciones IP.

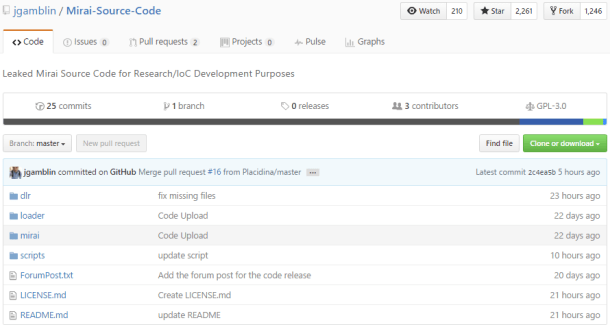

Esto solo se entiende tras el crecimiento de dispositivos que se conectan a Internet impulsado por la aparición del Internet de las Cosas (IoT). El IBSG, Internet Bussines Solutions Group de Cisco, predice para 2020 que unos cincuenta mil millones de dispositivos se encontrarán conectados. En este sentido, la superficie de exposición aumentará exponencialmente y con ello la posibilidad de disponer de ellos con fines maliciosos a través de redes de equipos controlados remotamente para la realización de ataques DDoS. Esta es la teoría manejada por Dyn que, con la ayuda de Flashpoint y de Akamai, ha conseguido identificar dispositivos IoT infectados por la botnet Mirai cuyo código fuente ha sido liberado recientemente.

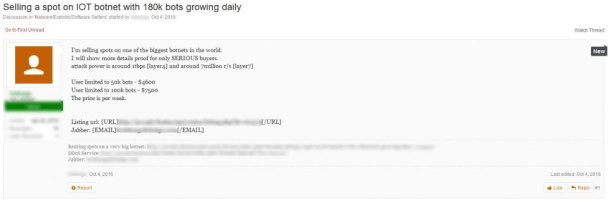

Por otro lado, la compañía de seguridad RSA ha tenido constancia de que a principios de octubre se había puesto a la venta una botnet con dispositivos IoT infectados en un foro de la red Tor. Su vendedor afirmaba que ésta estaba basada en la botnet Mirai y que tenía la capacidad de generar un tráfico de hasta un terabit por segundo, similar al generado para el ataque perpetrado recientemente contra la empresa francesa de hosting OVH. Su precio rondaba desde los 4 600 dólares hasta los 7 500, en función del volumen de los sistemas contratados, una cantidad no muy elevada teniendo en cuenta el impacto que ha tenido a nivel mundial.

Los presuntos autores

En realidad, no está clara la autoría del ataque. Por un lado, Wikileaks confirmó que algunos de sus seguidores podrían ser los responsables en protesta a la decisión del gobierno ecuatoriano de cortar la conexión a Internet a Julian Assange, el fundador de Wikileaks, debido a la reciente publicación de las fugas de información sobre las elecciones de Estados Unidos. Por otro lado, Pierluigi Paganini, el autor de la web Security Affairs, contactó con el grupo NewWorldHackers vía Twitter en donde dicho colectivo se atribuyó la autoría del ataque a la empresa Dyn junto en colaboración con otros grupos vinculados a Anonymous.

ElevenPaths, en alerta constante

Contar con capacidades de investigación en ciberseguridad es esencial para entender lo que ha ocurrido en un determinado incidente. Sin embargo, Internet es un medio donde las evidencias son fácilmente modificables e incluso contradictorias por lo que, especialmente en el ciberespacio, es necesario lidiar contantemente con la incertidumbre y el caos de la información. En este contexto, Telefónica como empresa de telecomunicaciones y de ElevenPaths, como su unidad de ciberseguridad, se encuentra en una posición privilegiada para dar respuesta ante las amenazas procedentes de la red.