La amenaza del cibercrimen continua al alza. Recientes ataques de red del tipo DDoS aprovechando la expansión y el uso de IoT (mirai ), o explotando el ransomware están demostrando que cualquier empresa puede ser víctima de un ataque. Las compañías se enfrentan a daños a la imagen de marca, reputación o la productividad, sin tener en cuenta potenciales penalizaciones y compensaciones a sus clientes. Para resolver este problema las empresas tienen que definir estrategias de mitigación y recuperación. Estos planes de continuidad repercuten en la competitividad de las mismas, más aún si estas estrategias si no son eficientes y adaptadas a sus necesidades.

Los proveedores de servicios de comunicación e Internet, son actores claves en este escenario y tienen una oportunidad clara de ofrecer desde su red soluciones de seguridad adaptadas a sus clientes.

La evolución hacia las redes virtualizadas

Precisamente para poder aprovechar las capacidades de la red y con el objetivo de mejorar las eficiencias y los tiempos de respuesta en servicios de seguridad gestionada para empresas, la virtualización de red se convierte en una solución ideal aplicada a seguridad (vNSF or Virtualized Network Security Function). Esto se consigue gracias a poder desplegar y modificar la red según la necesidad mediante gestores software Un ejemplo de que tipo de soluciones se están diseñando a futuro en la red es el caso del SHIELD.

El proyecto SHIELD

SHIELD, es un proyecto que se encuadra en el Programa Horizonte 2020 de la UE, con el objetivo de desarrollar mejoras de seguridad usando las tecnologías de virtualización de red y las técnicas de seguridad cognitiva.

La idea es utilizar algoritmos de aprendizaje automático (machine learning) aplicados al tráfico de red de manera que sea posible ofrecer una mayor seguridad a los servicios que en la actualidad se prestan, fundamentalmente al ámbito de las empresas.

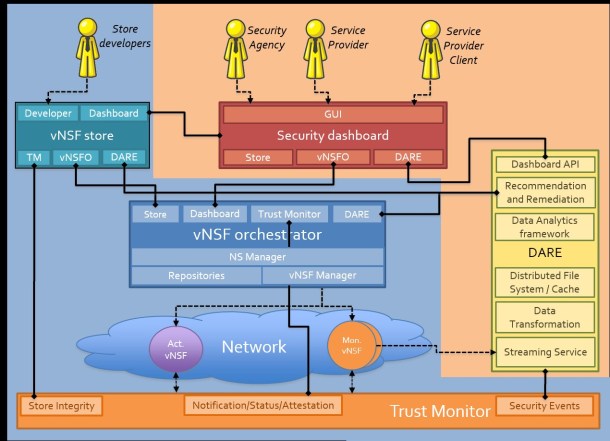

Un catálogo extensible de vNSFs va a permitir desde monitorizar la red, hasta mitigar ataques en la red, basado en las decisiones y recomendaciones de un sistema cognitivo (DARE ó Data Analysis and Remediation Engine) que actuará sobre el orquestador de red para entornos virtualizados.

¿En qué consisten las técnicas de seguridad cognitiva?

La capacidad cognitiva aplicada a la red se apoya básicamente en el uso de Machine Learning o aprendizaje automático. La base fundamental de este modelo es desarrollar y aplicar algoritmos de aprendizaje que sean capaces de extraer la información crítica de la red sobre ataques e incidentes de seguridad de manera autónoma. El identificar patrones de ataque y recomendaciones en la respuesta son sus principales funciones. Los algoritmos de aprendizaje se entrenan con tráfico real, fundamentalmente en las etapas finales para el testeo y validación y con tráfico sintético, en las etapas iniciales, para poder testear diferentes algoritmos. Esta aproximación está siendo analizada tanto en soluciones de código abierto, como el proyecto Apache Spot , o en comerciales como el CISCO Cognitive Threat Analytics .

¿Cómo se está trabajando en el proyecto SHIELD?

En concreto, en el proyecto se está haciendo uso de DARE, como un sistema de Inteligencia cognitiva basado en aprendizaje automático aplicado al tráfico de red y los incidentes de Seguridad. La arquitectura del proyecto incluye la capacidad de recopilar y normalizar la información, como paso previo al uso de los algoritmos. La diferencia con otras soluciones existentes es la capacidad de actuación integrada.

Los resultados del DARE son entregados al Operador de la red para que tome la decisión final basado en las recomendaciones recibidas. Para poder actuar en la red con una respuesta rápida y concisa es necesario soluciones más potentes de las actuales de gestión de la red. Aquí es donde entra en juego la tecnología de NFV (Network Function Virtualization), mediante el uso de un Orquestador de NFV (NFVO). El NFVO recoge las recomendaciones y actúa en la red desplegando las vNSF, conectándolas y configurándolas dinámicamente en los puntos de la red donde son necesarias (por ejemplo, lo más cercano al origen del ataque) para proteger a los clientes y la infraestructura. Para este proceso se ha seleccionado como orquestador a ETSI OSM (Open Source MANO), una solución de código abierto, promovida por el organismo de estandarización del ETSI NFV .

Figura: Arquitectura de SHIELD

Adicionalmente, dado los estrictos requisitos de seguridad que se espera de esta solución, el proyecto está diseñando e implementando un Monitor de Confianza que verifica la integridad de las vNSF y su despliegue en la red mediante criptoprocesadores a nivel hardware, conocidos como TPM (Trust Platform Module)

Por último, el gran potencial de esta arquitectura es la diversidad de soluciones de seguridad que se espera disponer. Actualmente están ya proceso de integración vNSF de: IDS, Firewalls o antiDDoS.

Resultados

Los primeros resultados a día de hoy fuera del entorno académico, se han centrado en la divulgación del proyecto en la industria como el MPLS+SDN+NFV World Congress 2017 de Paris del mes pasado de marzo, donde se dio a conocer el proyecto.

Igualmente, SHIELD es parte ya del estándar ETSI NFV 001 v1.2.1 como un claro caso de uso de Seguridad como servicio o SecaaS (Security as a Service).

Próximos pasos / tendencias

Más allá de disponer de una arquitectura funcional y la validación de las primeras vNSFs, y los algoritmos de detección, se espera disponer a lo largo de este año 2017 de un demostrador para uno de las situaciones que más impactan hoy en día: la detección y mitigación de ataques de DDoS (denegación de servicio distribuida).