Evrial es un malware que roba diferentes criptodivisas tomando el control del portapapeles para obtener "dinero fácil". ElevenPaths ha realizado un análisis técnico del software malicioso, para mostrar cómo funciona, con un vídeo bastante autoexplicativo. Además, hemos seguido los pasos de su creador ruso y hemos descubierto que su estafa se ha dirigido a otros estafadores.

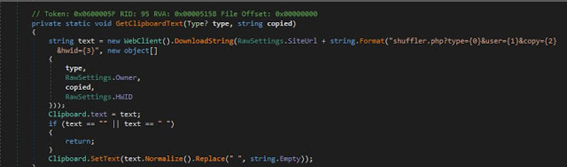

A finales de 2017, CryptoShuffle era una muestra de malware capaz de leer el portapapeles y modificar las direcciones que se encontraban allí. Más tarde, alguien se dio cuenta de que podría haber algún negocio en proporcionar estas características como un servicio y comenzó a vender la propia plataforma llamándola «Evrial». El producto estaba formado por una muestra de malware en .NET capaz de robar contraseñas de navegadores, clientes FTP, Pidgin, y también podía modificar el portapapeles sobre la marcha para cambiar cualquier dirección copiada por la dirección que quisiera el atacante.

Evrial permite al atacante controlarlo todo desde un cómodo panel donde se pueden explorar fácilmente los datos robados. Cuando el atacante compra la aplicación, puede establecer su «nombre» para entrar en el panel que será hardcodeado en el código, de modo que la versión enviada de Evrial es única para él.

Cuando un usuario desea hacer una transferencia de Bitcoin, normalmente copia y pega la dirección de destino. En este sentido, el atacante espera hasta que el usuario, confiando en la acción del portapapeles, envía una nueva transacción a la dirección copiada, sin saber que la dirección del destinatario se ha modificado silenciosamente a una que pertenece al atacante. El malware realiza esta tarea en segundo plano para diferentes tipos de direcciones, incluidas las direcciones Bitcoin, Litecoin, Ethereum y Monero, así como para identificadores de Steam y unidades de WMR y WMZ de Webmoney.

https://www.youtube.com/watch?time_continue=1&v=nUw1seD0xps

El autor expone su nombre de usuario en Telegram: @Qutrachka. La cuenta está en el código fuente para poder contactar con él. Utilizando esta información y otras muestras analizadas, ha sido posible identificar usuarios en diferentes foros de la deep web bajo el nombre de Qutra, cuyo principal objetivo era vender este software malicioso. También hay evidencias de que el malware CryptoSuffer estaba ligado al mismo actor de la amenaza después de identificar una publicación en Pastebin explicando las funcionalidades de esta familia y publicada bajo el mismo usuario.

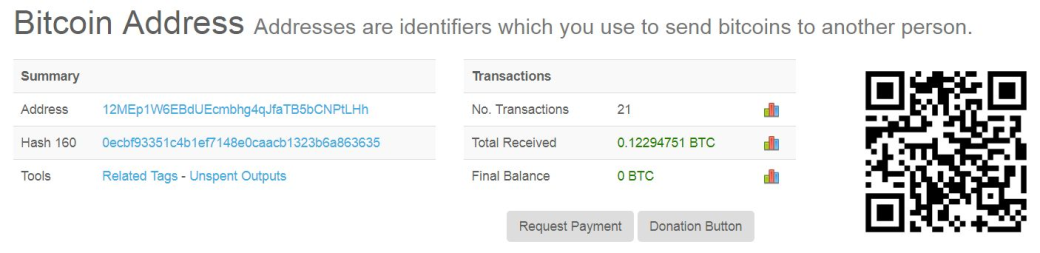

Podemos saber cuánto dinero ha obtenido el atacante. Ha recibido un total de 21 transacciones en la cartera de Bitcoin, supuestamente de sus víctimas, recogiendo aproximadamente 0,122 BTC. Así como los wallets pertenecientes a un ransomware sí suelen recibir la misma cantidad de dinero de sus víctimas, en este caso, existen diferentes cantidades pagadas por las víctimas.

El atacante ha movido todo el dinero a varias direcciones para tratar de desdibujar el rastro de sus pagos. También ha recibido 0.0131 Litecoins***, pero esta cantidad sigue estando disponible en su billetera. Por otra parte, no ha sido posible realizar el seguimiento de los pagos relacionados con su cuenta Monero por el funcionamiento de esta tecnología para ocultar la información de las partes implicadas en cada operación. Al mismo tiempo, no pudimos encontrar ninguna información adicional relacionada con sus varias cuentas **Webmoney (WMR y WMZ). De todos modos, lo que está claro es que este tipo de técnicas son viables mientras utilicemos la red para la realización de pagos.