El CISCO confirma en su informe 2013 que asegurar el perímetro digital mediante la protección en tiempo real en la red es el reto de este milenio.

El uso de aplicaciones comerciales en un entorno en red con servicios descentralizados en la nube, es un paso tecnológico interesante que conlleva ciertos riesgos asumibles desde el punto de vista de la ciberseguridad. De hecho la nube, la práctica generalizada del BYOD en empresas –del inglés BYOD, utilice su propio dispositivo– y las vulnerabilidades, son los principales retos de seguridad a los que se enfrentan empresas y gobiernos, según destaca el informe anual de seguridad de Cisco 2013.

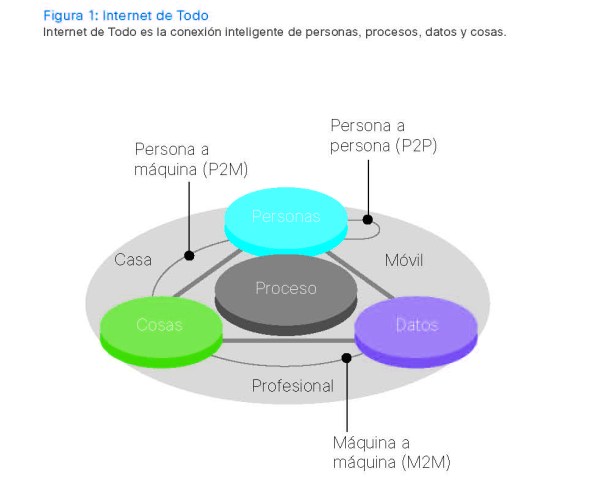

El acceso a Internet desde dispositivos como smartphones o tablets para intentar conectar con aplicaciones ejecutadas desde cualquier lugar, ha instaurado un mundo de interconexiones de ‘cualquiera a cualquiera’ y el ‘Internet de Todo’. Esta idea de que cualquier usuario se conecte a cualquier instancia de la red desde la ubicación que desee es el resultado del nexus de dispositivos, nubes y aplicaciones en red. Tal y como explica Chris Young, vicepresidente senior del grupo de seguridad y dirección de Cisco, se está produciendo de forma simultánea una transformación hacia la conexión inteligente de un ‘Internet de Todo’, integrados por los usuarios, los procesos o sistemas, la nube de datos e información y el soporte de los dispositivos electrónicos.

La conectividad digital traspasa el ámbito de las interconexiones entre usuarios para llevarlas también al ámbito de las conexiones M2M entre máquinas. En eso se basa el concepto de la inteligencia de redes, en la convergencia, la interacción y la visibilidad entre sistemas que anteriormente permanecían aislados. En este aspecto, la Nube juega un papel esencial a la hora de gestionar una amplia gama de aplicaciones en red y administrar sistemas empresariales. Pero la exposición pública de este medio complica la seguridad y más todavía cuando, según datos de Cisco, se espera que el tráfico mundial de los Data Centers se cuadruplique en los próximos años hasta alcanzar casi los dos tercios del tráfico total en 2016.

En la misma línea, el informe destaca que la implementación de la tecnología Big Data es otro de los retos a los que se enfrentan empresas e instituciones en un futuro próximo. Tal y como comentamos en un post anterior, el Big Data se ha convertido en una de las mayores oportunidades de la industria tecnológica de los últimos años. De hecho, la industria tecnológica ha pasado a definir la figura del científico de datos como el especialista en análisis de datos y fuentes no estructuradas, para convertirlos en información útil con la que establecer nuevos modelos de negocio o definir estrategias comerciales.

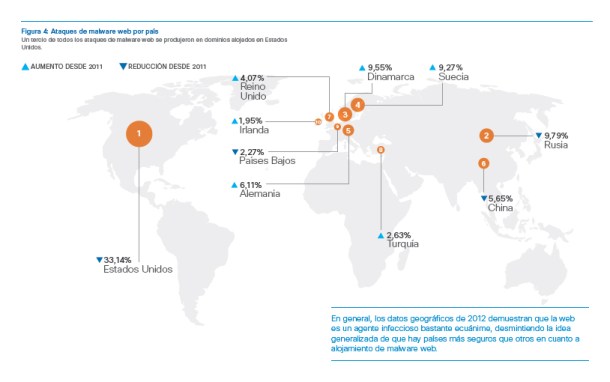

Por lo que respecta a las vulnerabilidades, el informe destaca que las técnicas cada vez más depuradas de los ciberdelincuentes como los ataques de DDoS, los ataques multifase, el spam o la desconexión de servicios conectados a Internet a empresas o instituciones, ha dejado de ser un coste añadido de la actividad comercial. Estas prácticas al margen de la legalidad aprovechan ahora la conectividad entre usuarios para infectar de forma silenciosa y efectiva a un gran número de usuarios, con pérdidas económicas que superan en ocasiones los beneficios económicos de las TICs, sin discriminar sectores, empresas ni países.

Según explica Chris Young, los riesgos que plantea el Internet de Todo no derivan de la libre interrelación entre los miles de terminales que proliferan cada día, sino de los vericuetos del sistema aprovechados por los ciberdelicuentes para vulnerar redes y datos que expongan a los usuarios a la vista de todos. De hecho, el desarrollo de las conexiones IP, el aumento de la banda ancha y la llegada del IPv6, implican riesgos que no se pueden paliar con sistemas convencionales de seguridad y requieren protección en tiempo real, sobre todo en el caso de la tecnología Big Data. Es decir, “los profesionales de la seguridad deben cambiar su enfoque y dejar de simplemente asegurar puntos terminales y el perímetro de la red”, afirma Young.

En su informe Cisco también dedica un capítulo íntegro al spam, revelando que a pesar de que esta práctica continúa a la baja, siendo sustituido por otros métodos como los vínculos dañinos difundidos por correo electrónico. Con las nuevas tecnologías y los nuevos hábitos de consumo los spammers han ido evolucionando su campo de acción mediante nuevas campañas para atraer clics y compras, aprovechando el tirón de marcas falsificadas y acontecimientos actuales de gran repercusión mediática.

Los datos que recoge el informe no nos revelam nada que no sepamos ya, pero sí confirma determinadas tendencias que merecen especial atención dentro del ámbito de la empresa, un ámbito que hasta hace pocos años se reducía al espacio físico de la empresa y que hoy en día trasciende lo material para llegar hasta esferas impensables gracias a Internet. Hoy en día tener en presencia en la red es casi tan importante como la propia sede de la empresa, ya que la red es una fuente inagotable de potenciales clientes y usuarios a los que hacer llegar nuestro producto. Si hasta principios del siglo XXI tener presencia en Internet era casi todo un reto, ahora asegurar ese perímetro digital frente a las agresiones de la red es el nuevo reto de este milenio.

Imágenes | vía morgueFile y CISCO